Cómo asegurar una PC

Contenido

es un wiki, lo que significa que muchos artículos están escritos por varios autores. Para crear este artículo, 33 personas, algunas anónimas, participaron en su edición y su mejora con el tiempo.Hay 17 referencias citadas en este artículo, están en la parte inferior de la página.

¿Acaba de comprar una computadora para sus actividades personales y desea asegurarla? Deberá instalar un firewall, un antivirus y un software de detección de malware. También necesitaría instalar un sistema de encriptación y anonimato para proteger sus datos privados, pero este es un tema demasiado grande para cubrirlo en este artículo. Al menos sepa que la protección física de los datos a veces va en detrimento de la protección de su privacidad. Al desfragmentar su disco duro, crear puntos de restauración y hacer copias de seguridad, sus datos son más fáciles de recuperar en caso de problemas, pero también más fáciles de robar.

Si desea utilizar su computadora para conectarse a Internet, compartir archivos desde una memoria USB y hacer que otras personas puedan acceder a su computadora de forma remota, entonces este artículo es para usted. Si este no es el caso, solo algunos de los procedimientos que se explican aquí serán suficientes para mantener su PC segura.

etapas

-

Elige un sistema operativo según su nivel de seguridad. Los sistemas Linux se consideran menos vulnerables que los sistemas Windows porque están significativamente menos afectados por los virus. OpenBSD (sistema Unix) fue diseñado principalmente por razones de seguridad. Al elegir su sistema operativo, debe preguntarse si las operaciones están limitadas por las cuentas de usuario, cuáles son los permisos en los archivos y si se actualiza regularmente. Asegúrese de actualizar periódicamente las actualizaciones de seguridad del sistema, pero también de hacer las que se aplican al software. -

Elija un navegador web en función de su nivel de seguridad. Las vulnerabilidades en dicho software pueden permitir que el malware infecte su computadora mientras navega por Internet. Asegúrese de deshabilitar los scripts con una extensión como NoScript, Privoxy o Proxomitron. Estar interesado en lo que los expertos en seguridad independientes (como los del US-CERT) y los piratas informáticos pueden decir sobre las debilidades de algunos navegadores. Google Chrome se considera relativamente seguro porque ofrece una función de "caja de arena" que protege el sistema contra ataques de malware y reduce el riesgo de propagación de virus informáticos. -

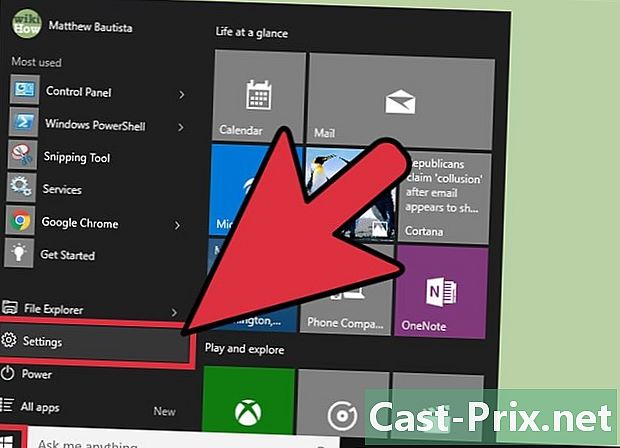

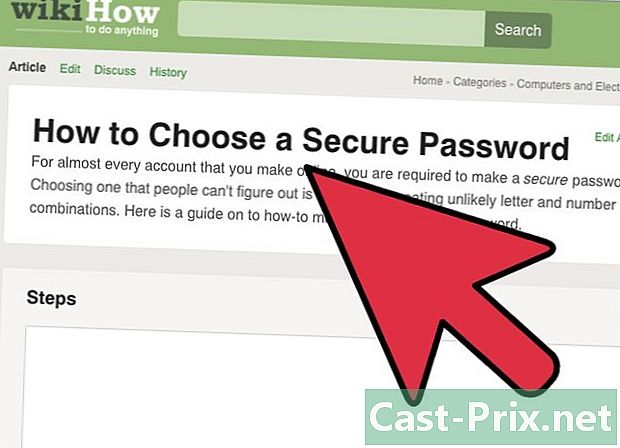

Elige contraseñas seguras. Tome esta precaución cuando configure el acceso a su computadora, cuenta de correo electrónico o dispositivo, como un enrutador. Elija palabras originales porque los piratas informáticos basan sus ataques en contraseñas utilizando la fuerza bruta de las computadoras calculadoras, pero también los diccionarios. -

Solo recupere archivos de fuentes seguras. Cuando descargue software, hágalo desde sitios oficiales, sitios que son bien conocidos y conocidos por su seguridad (como softpedia, descargas, archivos instantáneos, tucows, fileplanet, betanews o sourceforge) o sitios de almacenamiento si usa Linux. -

Instala un buen antivirus. Es muy importante que haga esto si usa regularmente software de igual a igual. El antivirus está diseñado para deshabilitar el último malware, ya sean virus, troyanos, pulsaciones de teclas, rootkits o gusanos. Vea si su antivirus ofrece protección en tiempo real, bajo demanda o después de una solicitud de acceso. Vea también si ofrece un análisis Euristic de los archivos. Avast y AVG son dos productos antivirus gratuitos que tienen una excelente reputación. Descargue uno, instálelo en su sistema operativo y haga que escanee regularmente su disco duro. También asegúrese de que su base de datos de virus se actualice regularmente. -

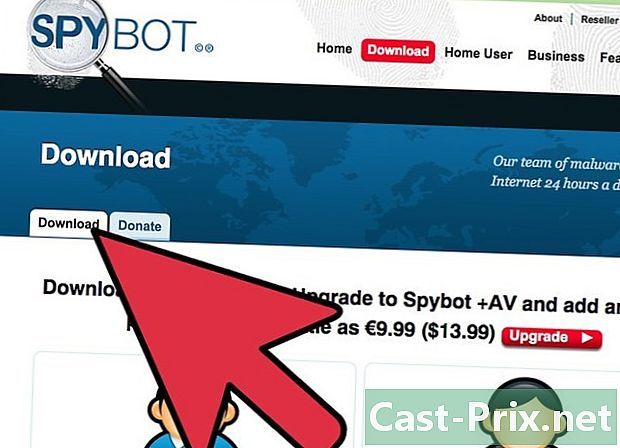

Descargue e instale software que neutralice el spyware. Elija software como "Spybot Search and Destroy", "HijackThis" o "Ad-Aware" y haga que escanee regularmente su disco duro. Si necesita conectar su computadora a Internet, es muy importante que use un antivirus y software como "Spybot" que neutralice el spyware y otro malware. Hay muchos sitios web que infunden código malicioso en una computadora explotando agujeros de seguridad en el navegador "Internet Explorer". Es importante evitar este tipo de daño, ya que estos códigos pueden causar mucho daño incluso antes de que el propietario de la computadora se dé cuenta de que su máquina ha sido infectada. -

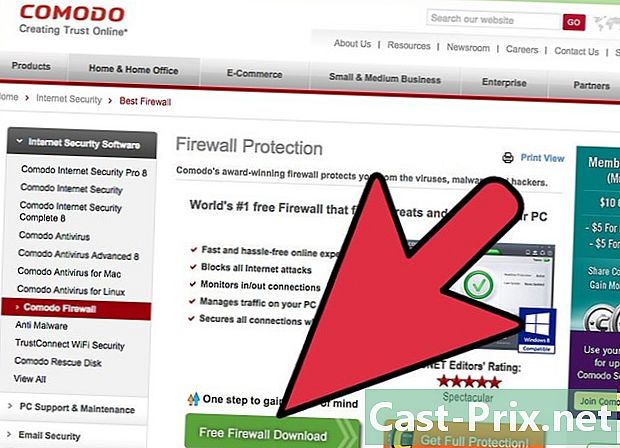

Descargue e instale un firewall. Puede elegir ZoneAlarm, Comodo, Kerio o WinRoute en un sistema Windows, mientras que Linux a menudo ofrece Iptables de forma predeterminada. Si usa un enrutador, tiene una capa adicional de seguridad con el firewall de hardware incorporado. -

Cierre todos los puertos en su máquina. Los hackers escanean puertos en computadoras remotas para tratar de encontrar uno mediante el cual puedan enviar instrucciones para tomar el control de la máquina. Todos los puertos están cerrados por defecto con los sistemas Linux. -

Realizar pruebas de intrusión. Comience haciendo ping a su propia máquina y luego haga un escaneo simple con Nmap. También puedes usar Backtrack en Linux. -

Pruebe software de intrusión como Ossec. También puedes usar Tripwire o RkHunter. -

Nunca olvides pensar en la seguridad del material en sí. Recuerde tener un sistema de bloqueo tipo Kensington si posee una computadora portátil que transporta y usa en varios lugares. También puede crear una contraseña en el BIOS de su computadora para evitar que alguien use su máquina o unidades externas si no está autorizada. No utilice una unidad USB o una unidad externa para almacenar sus datos más importantes, ya que estos medios se pueden robar o perder más fácilmente.- Si temes el robo, el cifrado puede ser una muy buena manera de hacer que tus datos personales sean inaccesibles. Cifre al menos los datos almacenados en su carpeta de usuario. Esto puede afectar el rendimiento de su computadora, pero al menos se asegurará de que los datos confidenciales (por ejemplo, datos bancarios) no caigan en las manos equivocadas. En Windows y Linux, puede usar FreeOTFE, pero también Truecrypt bajo estos mismos sistemas operativos y OS X. En OS X (versión 10.3 o posterior), vaya a "Seguridad de las preferencias del sistema" y haga clic en "FileVault" para iniciar el procedimiento de cifrado, que puede demorar entre unos minutos y algunas horas, según la cantidad de datos que se procesen. En Linux Ubuntu (versión 9.04 o posterior), durante los pasos 5 y 6 de la instalación, puede optar por cifrar (con "Ecryptfs") la carpeta "Inicio", a la que luego se podrá acceder (datos descifrados) solo con una palabra de pasar.